경찰청은 ‘방첩사 작성 계엄 문건’을 사칭한 전자우편 발송 사건을 수사한 결과, 북한 해킹조직의 소행으로 확인됐으며, 17,744명을 대상으로 총 126,266회 사칭 메일이 발송돼 이 중 120명이 계정정보를 탈취당하는 피해를 입었다고 16일 밝혔다.

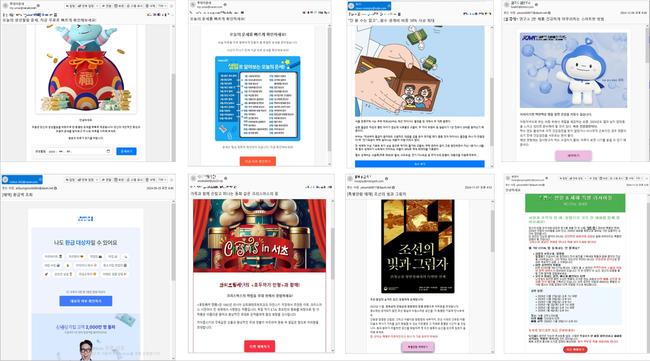

북한발 사칭 전자우편 사례

북한발 사칭 전자우편 사례

이번 수사는 지난해 12월 11일, ‘방첩사 작성한 계엄 문건 공개’라는 제목의 전자우편이 유포된 사건에서 비롯됐다. 경찰은 한국인터넷진흥원과 공조해 관련 서버와 전자우편 데이터를 분석한 결과, 북한 관련성이 높은 다수의 정황을 확보했다고 설명했다.

우선 이번 범행에는 과거 북한발 사이버 공격에 사용된 서버가 재사용됐으며, 사칭 전자우편 수신자 대부분이 통일·안보·외교 분야 종사자였다. 또 사용된 아이피(IP) 주소가 북한과 중국 접경지역에 할당된 점, 탈북자와 군 관련 정보 수집 정황, 그리고 북한 특유 어휘가 검색기록에서 다수 발견된 점 등이 주요 단서로 작용했다.

메일은 총 15대의 해외 서버를 통해 자체 개발된 프로그램으로 발송됐다. 이 프로그램은 수신자의 열람 여부, 피싱사이트 접속, 계정정보 입력 여부 등을 실시간으로 추적할 수 있도록 설계됐다.

사칭 메일의 주제도 다양했다. 계엄 문건 외에도 북한 신년사 분석, 유명가수 콘서트 초청장, 세금 환급, 운세 제공, 건강정보 등으로 위장한 전자우편이 포함됐다. 메일에는 링크가 삽입돼 있었고, 이를 클릭하면 포털 로그인 페이지로 위장된 피싱 사이트로 연결되는 방식이었다.

사칭 전자우편은 모두 30가지 유형으로 구성되었으며, 총 126,266회 발송된 것으로 확인됐다. 수신자 17,744명 중 120명은 실제로 피싱 사이트에 계정정보를 입력해 개인정보가 유출됐다. 이들이 입력한 정보에는 포털 계정, 이메일, 연락처 등이 포함돼 있었다.

해커들은 전자우편 주소도 교묘하게 위조했다. 실제 공공기관을 연상시키는 ‘-news’, ‘-report’ 등을 붙이거나, 지인의 메일 주소와 유사한 철자 조합을 사용했다. 피싱 사이트 주소 또한 유명 포털 사이트의 철자를 바꾸거나 ‘-auth’, ‘-login’ 등 접미어를 추가해 이용자를 혼란에 빠뜨렸다. 예컨대 ‘googlauth.com’, ‘kakao-auth.com’처럼 정식 사이트와 유사한 형태였다.

경찰은 “발송자의 신원이 불분명한 전자우편은 열람을 피하고, 첨부파일과 링크 클릭을 자제하는 것이 기본”이라며 “아이디와 비밀번호 입력 전에는 웹사이트 주소의 진위를 반드시 확인해야 한다”고 강조했다.

또한 “사이버공격 대응을 위해 국내외 협력체계를 강화하고, 경찰의 모든 수사 역량을 총동원해 대응해 나갈 것”이라고 밝혔다. 경찰은 앞으로도 유사 공격에 대해 엄정하게 대응하며, 국민의 사이버 안전을 지키기 위한 수사를 이어갈 방침이다.

오세훈 서울시장, 2026년 ‘베시 어워드’ 수상자와 연출가에게 표창장 수여

오세훈 서울시장이 29일(목), 2026년 ‘베시 어워드’ 수상자와 연출가에게 표창장 수여 후 기념 촬영하고 있다. (좌측부터 정구호 연출가, 정혜진 안무가, 김재덕 안무가, 김성훈 안무가)

오세훈 서울시장, 2026년 ‘베시 어워드’ 수상자와 연출가에게 표창장 수여

오세훈 서울시장이 29일(목), 2026년 ‘베시 어워드’ 수상자와 연출가에게 표창장 수여 후 기념 촬영하고 있다. (좌측부터 정구호 연출가, 정혜진 안무가, 김재덕 안무가, 김성훈 안무가)

거문도 (전남 여수시)

사진: 거문도 전경(전라남도 여수시 섬박람회지원단 제공)행정안전부와 해양수산부는 「2026년 병오년(丙午年) 올해의 섬」으로 전라남도 여수시에 위치한 영해기점 유인섬인 ‘거문도(巨文島)’를 지정하였다.

거문도 (전남 여수시)

사진: 거문도 전경(전라남도 여수시 섬박람회지원단 제공)행정안전부와 해양수산부는 「2026년 병오년(丙午年) 올해의 섬」으로 전라남도 여수시에 위치한 영해기점 유인섬인 ‘거문도(巨文島)’를 지정하였다.

정청래 민주당대표 국가대표 쇼트트랙선수단 격려!

정청래 민주당대표가 2026년1월23일(금) 충북 진천군에 위치한 진천선수촌에 방문하여 쇼트트랙 선수단을 격려하고 기념촬영을 하고 있다.자료출처 : 더불어민주당

정청래 민주당대표 국가대표 쇼트트랙선수단 격려!

정청래 민주당대표가 2026년1월23일(금) 충북 진천군에 위치한 진천선수촌에 방문하여 쇼트트랙 선수단을 격려하고 기념촬영을 하고 있다.자료출처 : 더불어민주당

2026년 신년 기자회견

자료출처 : 청와대

2026년 신년 기자회견

자료출처 : 청와대

한.이탈리아 정상회담 소인수회담

자료출처 : 청와대

한.이탈리아 정상회담 소인수회담

자료출처 : 청와대